Интеграция результатов анализа PVS-Studio в Securitm

Облачный сервис и программное обеспечение SGRC Securitm позволяют построить управление информационной безопасностью на базе риск-ориентированного подхода и единой информационной модели компании.

Отчёт анализатора PVS-Studio можно загрузить в Securitm для дальнейшего использования.

Примечание. О работе непосредственно Securitm можно прочитать в документации этого инструмента.

Конвертация отчёта

Чтобы загрузить отчёт анализатора PVS-Studio в Securitm, его предварительно необходимо преобразовать в формат Sarif. Поможет с этим инструмент PlogConverter.

Пример команды на Windows:

PlogConverter.exe -t sarif -o ./ PVS-Studio.plogПример команды на Linux/macOS:

plog-converter -t sarif -o ./ PVS-Studio.jsonВ приведённых выше примерах команд флаг -t указывает на формат выходного отчёта, -o — на директорию, куда будет сохранён преобразованный отчёт. Последним параметром указывается путь до отчёта PVS-Studio, который нужно преобразовать.

Примечание. О том, какие ещё есть опции при конвертации отчёта, можно прочитать в специальном разделе документации.

Импорт результатов анализа

Для того, чтобы импортировать результаты анализа PVS-Studio из полученного ранее отчёта, нужно в интерфейсе Securitm перейти во вкладку Технические уязвимости и нажать на кнопку Импорт в правой верхней части страницы:

После этого откроется окно, в котором можно выбрать файл отчёта PVS-Studio, а после нажать на кнопку Импорт. При удачном импорте результатов в нижней части окна появится соответствующее уведомление, а также статистика:

После импорта срабатывания анализатора PVS-Studio появятся в списке уязвимостей во вкладке Технические уязвимости:

В серверной версии Securitm также есть возможность интеграции результатов анализа с помощью встроенного API. Подробнее об этом можно прочитать в этом разделе документации Securitm.

Работа с результатами анализа

Если нажать на любое из срабатываний анализатора в списке, можно подробнее узнать о нём. Например, на вкладке срабатывания можно найти ссылку на документацию, классификацию срабатывания по Common Weakness Enumeration (CWE) или сообщение анализатора:

Также каждое из срабатываний можно отправить в список принятых технических уязвимостей, а можно сразу открыть задачу на её исправление с помощью соответствующей кнопки Создать задачу:

В появившемся окне можно задать дополнительную информацию для задачи, а также выбрать ответственного за исправление уязвимости.

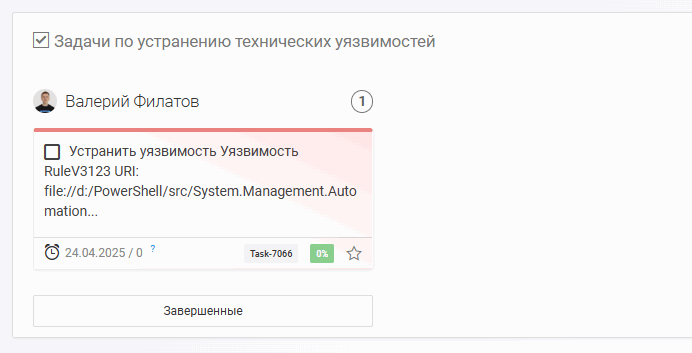

Список задач по устранению технических уязвимостей можно найти на той же странице, что и список срабатываний анализатора:

Рассылка результатов

Securitm поддерживает рассылку результатов с помощью Telegram, а также интеграцию в Microsoft Teams. Этому посвящён раздел в документации инструмента.

Также есть возможность интеграции Securitm со многими другими инструментами, например Jira или Yandex Tracker. Об этом можно прочитать в этом разделе документации инструмента.